Das Domain Name System (DNS) ist ein eher unbekannter Dienst im Internet – man bemerkt ihn erst, wenn er nicht funktioniert. Und doch ist er ungemein wichtig: Gibt man z. B. im Webbrowser www.lieblingsdomain.org ein, muss vor dem Abrufen der Webseite erst die Internet-Adresse der Servers, die IP-Adresse, ermittelt werden. Dazu benutzt das Betriebssystem einen Nameserver, auch DNS-Server genannt. Viele solcher Vorgänge brauchen für Namensauflösungen schnell und zuverlässig antwortende DNS-Server. Da dieser Domain-Dienst weltweit verteilt ist, müssen viele solcher Server miteinander arbeiten.

Im URZ betreiben wir die DNS-Server für tu-chemnitz.de, die Rückwärtsabbildungen der IP-Adressen in Namen und für einige weitere Domains. Die Hardware dieser Server haben wir erneuert, so dass der DNS-Dienst weiter störungsfrei und unbemerkt laufen kann. Die IP-Adressen der DNS-Server werden an die Endgeräte über DHCP übermittelt, so dass für PCs und Geräte nichts zu ändern ist. Falls Sie den DNS-Server selber konfigurieren müssen, verwenden Sie weiterhin die IP-Adresse 134.109.133.1, als 2. Server neu die 134.109.6.1. Wenn Sie eigene DNS-Server betreiben, kontaktieren Sie uns bitte. Die bisherigen DNS-Server schalten wir am 15.1.2019 ab.

Ob von Ihnen verwaltete Rechner oder Geräte noch die alten Nameserver verwenden, können Sie einsehen unter www.tu-chemnitz.de/urz/tmp/dns.html (nur für Mitarbeiter, täglich aktualisiert). Die Verwaltung von DNS-Daten, wie Rechnernamen und IP-Adressen, erledigen Administratoren wie gewohnt über das WebDNS-Portal.

DNSSEC – Auf dem Weg zum sicheren Domain Name System

Es ist eine „Kinderkrankheit des Internets“, dass DNS-Abfragen ungesichert sind. Gelingt es Angreifern, dem Abfrager eine falsche Antwort zu übermitteln, verbindet man sich möglicherweise mit einem falschen Server und sieht gefälschte Webseiten – eine Katastrophe, wenn man dort manipulierte Informationen liest oder geheime Daten preisgibt. Tatsächlich ist dieses sogenannte DNS-Spoofing ein reales Risiko. Beim Webbrowsen macht https und das Prüfen von Zertifikaten das Umlenken auf fremde Server erkennbar, in vielen anderen Situationen verlässt man sich jedoch blind auf gültige DNS-Antworten.

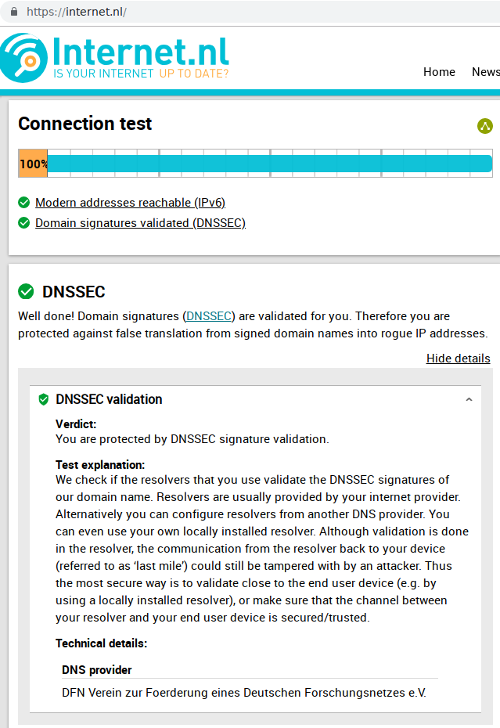

Zur Absicherung der DNS-Abfragen wurde DNSSEC entwickelt, ein ziemlich aufwändiges Verfahren. Hierbei werden DNS-Inhalte durch Public/Private-Key-Verfahren signiert, wodurch man Manipulationen erkennen kann. Der DNS-Verkehr ist jedoch nicht verschlüsselt – somit bietet DNSSEC keine Vertraulichkeit. Ein weiterer Kritikpunkt ist, dass die allermeisten Endgeräte DNSSEC nicht unterstützen. Das heißt, sie verlassen sich auf die Sicherheit des ersten DNS-Servers. Im TU-Netz müssen Sie dem URZ vertrauen, dass es Netz und DNS-Server sicher betreibt. Wie sieht es aber in fremden WLANs aus? Leider hilft hier DNSSEC nicht, solange die Betriebssysteme keine sogenannten validierenden Resolver mitbringen.

Mit DNSSEC sind zumindest die Abfragen der DNS-Server manipulationssicher. Aus dem Grunde unterstützen unsere neuen DNS-Server auch DNSSEC. Das bedeutet für Benutzer im TU-Netz:

- Abfragen von Namen in durch DNSSEC-geschützten Domains werden validiert, d. h., Fälschungen werden zurückgewiesen. Sie können z. B. auf der Webseite www.dnssec-or-not.com prüfen, ob der von Ihnen verwendete Nameserver DNSSEC validiert und damit Fälschungen erkennt. Die Kehrseite: Wenn eine Domain DNSSEC unterstützt und Fehler in den Daten hat, ist die Domain quasi nicht mehr benutzbar.

- Die DNS-Daten der Domains tu-chemnitz.de und der Rückwärtsabbildungen sind nun auch per DNSSEC validierbar. Das heißt, manipuliert jemand Antworten zu unseren Servernamen, wird das durch validierende DNS-Server erkannt. Die Kehrseite: Machen wir Fehler, sind unsere Domains und Dienste nicht verfügbar. Deshalb haben wir zur Absicherung von DNSSEC und Erkennung von Problemen einige Vorkehrungen getroffen.

Bei Fragen und Problemen wenden Sie sich bitte an support@hrz.tu-chemnitz.de.

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.