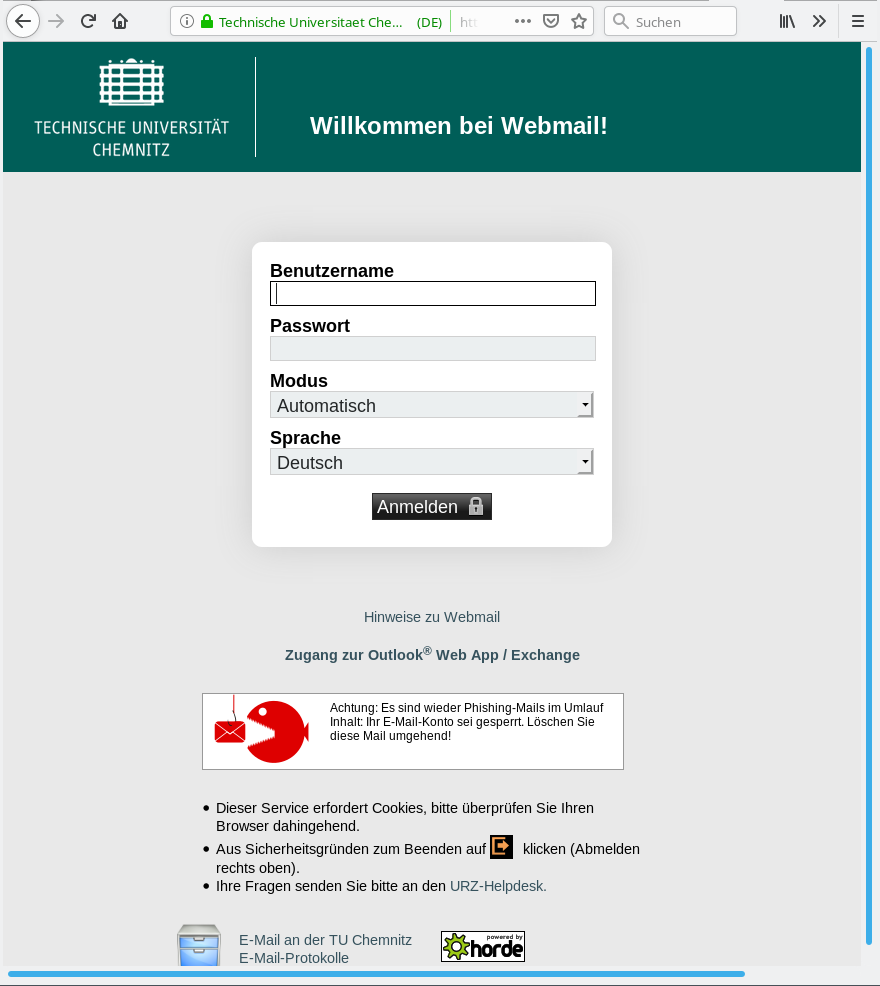

Obwohl es bis Ostern noch ein paar Tage dauert, haben wir schon eine kleine Suchaufgabe auf Lager – leider mit ernsthaftem Hintergrund. Nachstehend gibt es zwei Screenshots (bitte blättern). Wer erkennt den Unterschied, auf den es ankommt? Und bitte nicht mogeln – erst weiterlesen, wenn man sicher ist, die Lösung zu kennen.

Richtig, die erste Webseite ist nicht von uns. Wer dort sein Passwort eingibt, der ermöglicht Kriminellen den Zugang zu unserem Campusnetz. Dieser wird dann für unlautere Zwecke missbraucht.

Neben dem Betrieb unserer IT-Dienste und der Beantwortung von Support-Anfragen gehört auch das Katz-und-Maus-Spiel mit derartigen Störenfrieden zu unseren Aufgaben. Dieser Blogartikel soll unseren Nutzerinnen und Nutzern etwas transparenter machen, was im Hintergrund passiert.

Mittwoch 10.4. 19:35: Unser Nutzerservice erhält – wie einige andere Nutzer auch – eine Mail von beachten@tu-chemnitz.de. Ihr Inhalt besagt, dass unser Mail-Postfach wegen Dienstmissbrauchs gesperrt wäre und wir auf einen Link klicken sollen, um es zu entsperren. Reichlich 100 weiteren Empfängern ging es bis zum Donnerstagvormittag ebenfalls so.

Donnerstag 11.4. 9:17: Wir bemerken, dass wir Ziel eines Phishing-Angriffs geworden sind. Unsere Sicherheitsarbeitsgruppe wird informiert. Durch Greylisting konnte eine beträchtliche Zahl von Phishing-Mails zurückgehalten werden, aber nicht alle. Wir verschaffen uns einen Überblick und versuchen herauszufinden, woher der Angriff kommt.

9:40: Wir erkennen, dass wir die Mail recht gut anhand des Absenders filtern können und richten eine entsprechende Sperre ein. Die großen Browser-Hersteller informieren wir, damit sie die Zielwebseite als Phishing-Formular in ihre Datenbanken aufnehmen und der Browser eine Warnung liefert. Das kann allerdings dauern.

10:08: Wir informieren den Hoster der Webseite, dass diese für kriminelle Zwecke benutzt wird.

10:12: Unsere Nutzerinnen und Nutzer werden per Blog, Twitter und über die Display-Systeme in den TU-Gebäuden vor der Phishing-Mail gewarnt.

10:15: Wir stellen fest, dass das Phishing-Formular Code von unserem Webserver nachlädt. Ggf. könnte uns das helfen herauszufinden, wie viele Nutzer unabsichtlich ihr Passwort preisgegeben haben. Unsere Experten nehmen die Arbeit auf und analysieren die Log-Dateien.

10:28: Wir stellen fest, dass auch 13 andere Universitäten Opfer dieser Phishing-Welle wurden und schreiben diese an.

11:35: Die letzten unserer Kollegen in den anderen betroffenen Rechenzentren wurden informiert, für den Fall dass diese noch nicht gemerkt haben, ebenfalls zum Opfer einer Phishing-Welle geworden zu sein.

12:04: Wir sperren die Phishing-Webseite aus dem Campusnetz heraus. Von Privatgeräten (z. B. Mobiltelefonen, heimischen Arbeitsplätzen) ist der Zugriff aber weiterhin möglich. Daher ist diese Maßnahme nur eine begrenzte Lösung.

12:06: Unsere Web-Experten finden heraus, dass der durch das Phishing-Formular von unserer Webseite nachgeladene CSS-Code dazu genutzt werden kann, dass Formular auf der Phishing-Seite unbrauchbar zu machen. Sie implementieren eine entsprechende Lösung. Es können nun keine Zugangsdaten mehr abgegriffen werden.

12:13: Es werden innerhalb einer Minute 150 weitere Spam-Mails von einem Nutzerkonto der TU Chemnitz an Empfänger an der TU Chemnitz verschickt – von einem gehackten Heimgerät bei einem deutschen Internet-Provider – mit einer erbeuteten Zugangskennung. 350 weitere Versuche werden durch die kürzlich eingeführte Mengenbegrenzung abgewiesen. Zum Glück werden keine E-Mails an Empfänger außerhalb der TU Chemnitz verschickt, sodass wir nicht auf entsprechenden Sperrlisten landen.

12:36: Der interne Spamversand wird bemerkt. Die betroffenen Accounts werden vorsorglich gesperrt und die Nutzer informiert.

14:02: Die Kollegen eines anderen Rechenzentrums informieren uns, dass sie ebenfalls eine Meldung beim Hoster der Webseite veranlasst haben und die Webseite nun stillgelegt sei. Die Beschwerde von verschiedenen Stellen hat sicher zum schnellen Handeln des Hosters beigetragen. Es sind bereits viele Rückmeldungen anderer Rechenzentren eingegangen, die sich für die Hinweise bedanken, die Angriffe mitunter auch bereits selbst bemerkt haben und weitere fachliche Hinweise für uns haben.

Es sind nun alle Sofortmaßnahmen ergriffen worden. Insgesamt waren neun Kollegen aus dem Nutzerservice und alle Arbeitsgruppen damit beschäftigt, die offenen Fäden in der Hand zu halten, Informationen zusammenzutragen und die notwendigen Maßnahmen zu ergreifen. Ohne diese gute Teamarbeit wäre der Vorfall nicht so schnell zu bewältigen gewesen.

Neben der technischen Arbeit dokumentieren wir unser Vorgehen, um den IT-Sicherheitsgremien der Universität im Bedarfsfall handhabbare Informationen zu jedem Sicherheitsvorfall liefern zu können. Am Ende stellt sich für uns immer die Frage, welche Schutzmaßnahmen wir für die Zukunft ergreifen sollen und ob unsere bisherigen Maßnahmen gewirkt haben. Über zukünftige Maßnahmen diskutieren wir noch, aber es kann auf alle Fälle festgestellt werden, dass die Mengenbegrenzung auf den Mailservern uns vor größerem Schaden bewahrt hat.

Und nun zur Auflösung des obigen Bilderrätsels: Klickt man in die Adresszeile, sieht man, dass im zweiten Fall die Adresse https://mail.tu-chemnitz.de/ lautet, also tatsächlich bei uns gehostet wird. Im ersten Bild befindet sich die Webseite auf dem Server digitalchatz.com. Das grüne Schloss innerhalb der Adresszeile für sich allein ist kein Indiz für Sicherheit. Es besagt nur, dass die Daten verschlüsselt übertragen werden. Selbst im ersten Bild schützen sich die Phisher somit nur vor anderen Kriminellen … aber nicht die Nutzerinnen und Nutzer.

Dennoch stellt sich im Nachgang immer die Frage, warum Nutzerinnen und Nutzer ihre Kontaktdaten in fragwürdige Formulare eintippen. Oft gibt es nicht die eine Ursache, sondern die Gründe sind vielfältig:

- Durch Phishing E-Mails wird Druck aufgebaut: „Sie müssen sofort handeln.“ Unter Stress reagieren wir nicht mehr rational.

- Am Tag zuvor haben viele Windows-Systeme Updates erhalten und es kam zu Problemen mit Virenscannern. Eine Reihe von Nutzerinnen und Nutzern (im übrigen nicht die, die URZ-administrierte Systeme verwenden 😉 war somit arbeitsunfähig und musste wertvolle Arbeitszeit zur Lösung dieses Problems aufwenden. Dies führt zu zusätzlichem Stress.

- Die Phishing-Mail trug den Absender beachten@tu-chemnitz.de –eine E-Mail-Adresse, die es gar nicht gibt. Bei E-Mails verhält es sich wie bei Briefen aus Papier: Jedem ist es möglich, einen beliebigen Absender anzugeben, auch einen, der suggeriert, zur TU Chemnitz zu gehören.

- Phishing-Angriffe werden meist außerhalb der Arbeitszeit, vor dem Wochenende oder an Feiertagen durchgeführt um eine Reaktion der Administratoren zu verhindern.

- Gute Phishing-Angriffe machen sich mitunter Tippfehler zu nutze. Sehen Sie den Unterschied zwischen „tu-chemnitz.de“ und „tu-chenmitz.de“ sofort?

So sah die Phishing-Mail übrigens aus:

Sehr geehrter nutzer,Ihr E-Mail-Konto wurde wegen Dienstmissbrauchs gesperrtCLICK HIER JETZT um Ihre E-Mail zu entsperren© 2019 Technische Universitat Chemnitz.

Alle Rechte vorbehalten

Wie lassen sich Phishing-Versuche erkennen und vermeiden:

- Sie werden in der Regel nicht persönlich angesprochen, oder die Anrede entspricht Ihrer E-Mail. Wichtige Mails des Rechenzentrums enthalten eine persönliche Anrede und sind signiert.

- Die Phisher versuchen, Sie zu sofortigem Handeln zu zwingen. Ihr E-Mail-Postfach sei angeblich gesperrt. Dabei lesen Sie doch gerade in diesem Moment Ihre E-Mails. Hier kann etwas nicht stimmen.

- Prüfen Sie unbedingt die Adresszeile, bevor sie persönliche Daten in ein Web-Formular eintragen.

- Fragen Sie ggf. vorher über einen anderen Kommunikationskanal beim vermeintlichen Absender nach.

- Beginnen Sie damit, die jüngste E-Mail zu lesen. Vielleicht hat Sie ein Kollege bereits per E-Mail gewarnt.

- Warnen Sie andere Kollegen, dass gerade Phishing-Mails im Umlauf sind.

- Wenn Sie aus Versehen auf Phishing hereingefallen sind, ändern Sie Ihr Passwort sofort. Das begrenzt den potentiellen Schaden wirksam.

- Kontaktieren Sie uns, wenn Sie auf Phishing-Versuche hereingefallen sind. Eine Sperrung des Accounts veranlassen wir übrigens nicht als Strafe, sondern wollen damit vorerst nur Schlimmeres vermeiden.

Und zum Schluss bedanken wir uns noch bei allen Nutzerinnen und Nutzern, die die Phishing-Mail als solche erkannten und uns per Mail an support@hrz.tu-chemnitz.de darüber informierten. Auch wenn die Antwort nicht immer sofort erfolgt, hilft uns das, gut einzuschätzen, ob eine größere Welle auf uns zurollt oder es bei Einzelfällen bleibt.

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.