Es schadet nicht, ab und zu mal wieder über seine Passwörter nachzudenken.

-

Heute ist „Change Your Password Day“

von

Verwendete Schlagworte:

Veröffentlicht in:

-

Neue Hierarchie für digitale Zertifikate

von

Zertifikate tragen zur gesicherten Kommunikation im Internet bei. Das absehbare Ende der Gültigkeit unseres Wurzelzertifikates erfordert einige Änderungen für den Zertifikats-Dienst.

Verwendete Schlagworte:

Veröffentlicht in:

-

Aktuell: Erpressungstrojaner im Umlauf

von

Das URZ warnt vor dem Goldeneye genannten Erpressungstrojaner, der als Bewerbung getarnt in einem Anhang verschickt wird. Bitte öffnen Sie keine Anhänge unbekannter Absender, informieren Sie sich über die Details.

Veröffentlicht in:

-

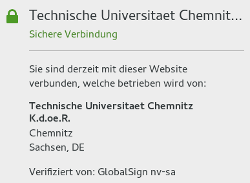

Kann ich auf dieser Webseite mein Passwort eingeben?

von

Nahezu alle Webseiten an der TU Chemnitz werden verschlüsselt per https übertragen. Dadurch wird gewährleistet, dass niemand die übertragenen Informationen ausspähen kann. Insbesondere, wenn darin Passwörter oder andere personenbezogene Daten enthalten sind, ist Verschlüsselung wichtig. Zusätzlich zur Verschlüsselung ist es aber wichtig, dass die Informationen wirklich mit einem Server der TU Chemnitz ausgetauscht werden. Damit […]

Verwendete Schlagworte:

Veröffentlicht in:

-

Schnelle Reaktion auf „Dirty Cow“ – eine Sicherheitslücke im Linux-Kernel

von

Ende Oktober 2016 wurde eine kritische Sicherheitslücke mit weitreichenden Folgen im Linux-Kernel bekannt. Die Schwachstelle lässt sich von lokalen Angreifern für die Ausweitung von Privilegien nutzen. Ein Fehler in der Implementation von copy-on-write (COW) gab der Lücke den Namen Dirty Cow und ein Logo. Betroffen sind viele Linux-Distribution. Darunter auch Scientific Linux 5, 6 und […]

Verwendete Schlagworte:

Veröffentlicht in:

-

Passwortlos per SSH auf URZ Rechner einloggen

von

Kerberos ist das Protokoll, das es erlaubt, sich ohne wiederholte Eingabe eines Passwortes auf Linuxrechnern des URZ einzuloggen. Im Folgenden wird beschrieben, wie man einen nicht vom URZ administrierten Linux-PC einrichtet, um dies zu realisieren.

Verwendete Schlagworte:

Veröffentlicht in:

-

Eduroam unter Windows 7/8/10 einrichten

von

Für die Einrichtung von WLAN für Ihr mobiles Gerät steht ein Konfigurationsassistent zur Verfügung. Wir bitten Sie, diesen der manuellen Konfiguration vorzuziehen. Die sichere Konfiguration von Eduroam ist ohne den Assistenten zwar möglich, dann allerdings komplizierter. Verbinden Sie sich mit dem Internet. Wenn Sie sich im Empfangsbereich der TU Chemnitz befinden, können sie das WLAN […]

Verwendete Schlagworte:

Veröffentlicht in:

-

Eduroam einrichten unter Android

von

[Update] Inzwischen gibt es die TUC WLAN App, mit der die Einrichtung bequemer möglich ist [/Update] Für die sichere Konfiguration Ihres Eduroam-Zugangs gibt es eine App. Wir möchten Sie darauf hinweisen, diese unbedingt zu verwenden. Sie haben Eduroam auf Ihrem Gerät bereits manuell konfiguriert? Dann ist es ratsam, die Einrichtung unter Verwendung der App zu […]

Verwendete Schlagworte:

Veröffentlicht in:

-

IT-Sicherheit: Schutzpflichten für Webseitenbetreiber

von

Das im Sommer 2015 verabschiedete IT-Sicherheitsgesetz ergänzt das Telemediengesetz um einen Absatz, der für alle Autoren von Hochschul-Webseiten von Bedeutung ist. Im Rahmen der technischen Möglichkeiten und der wirtschaftlichen Zumutbarkeit müssen wir technische und organisatorische Vorkehrungen treffen, damit kein unerlaubter Zugriff auf Webangebote möglich ist, personenbezogene Daten besonders geschützt werden und von unseren Webseiten keine „Störungen“ ausgehen, z. […]

Verwendete Schlagworte:

Veröffentlicht in:

Schlagworte

Accessibility Android App Ausbildungspool Barrierefreiheit Campusnetz Cisco Datenschutz Drucken E-Learning E-Mail eduroam Exchange gitlab Groupware IdM Kalender Kollaboration Kurse LaTeX Linux MFG Microsoft Mitarbeiter Mobil Monitor ONYX OPAL Postfach Security Sicherheit Software Telefon TUCAL TUCApp TUCcloud Umfrage Update Videokonferenz Voice over IP Wartung Webdienst Weiterbildung Windows wlan