Zur Erhöhung der Sicherheit erfolgt ab 31.3.2025 die Anmeldung zu Webmail (SOGo) über das Web-Trust-Center. Der Artikel erläutert die Hintergründe und Konsequenzen.

-

Besserer Schutz für Webmail: Anmeldung über Web-Trust-Center

von

Verwendete Schlagworte:

Veröffentlicht in:

-

Wichtiger Sicherheitshinweis für Windows

von

In den letzten Tagen wurde eine kritische Sicherheitsanfälligkeit von Windows-Systemen bekannt, welche allein durch das Senden speziell präparierter IPv6-Netzwerkpakete an solche Systeme die Ausführung von Schadcode ermöglichen könnte (CVE-2024-38063). Betroffen sind sämtliche Windows-Versionen.

Verwendete Schlagworte:

Veröffentlicht in:

-

Zentraler PostgreSQL-Datenbankdienst: Verschlüsselte Verbindungen werden Pflicht

von

Am Donnerstag, den 22. August2024 werden wir ab 11:00 Uhr am PostgreSQL-Datenbankserver eine Konfigurationsänderung vornehmen. Der Server wird dann nur noch verschlüsselte Verbindungen akzeptieren. Bitte beachten Sie, beim Herstellen der Datenbankverbindung die entsprechenden Verbindungsparameter zu setzen.

Verwendete Schlagworte:

Veröffentlicht in:

-

Einführung von Multi-Faktor-Authentisierung an der TU Chemnitz

von

Seit einiger Zeit kann Multi-Faktor-Authentisierung an der TU Chemnitz bereits optional genutzt werden. Ab dem 3. Juni 2024 wird die Verwendung von MFA verbindlich eingeführt. Am 15. Mai 2024 laden wir herzlich zu einem Nutzerforum ein, in dem das Verfahren noch einmal vorgestellt wird. Gern unterstützen wir vor Ort bei der Einrichtung und beantworten Ihre Fragen.

Veröffentlicht in:

-

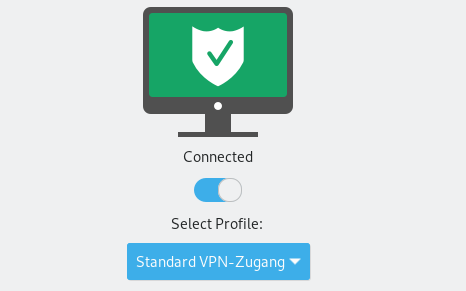

Neuausrichtung des VPN-Dienstes

von

Mit VPN (Virtual Private Network) ist es Nutzerinnen und Nutzern möglich, auch von außerhalb der TU Chemnitz eine sichere Verbindung zum Campusnetz aufzubauen und damit Dienste nutzen zu können, die nur innerhalb des Campusnetzes erreichbar sind. Angesichts aktueller Anforderungen und zur Erhöhung der IT-Sicherheit richtet das URZ den angebotenen VPN-Dienst neu aus.

Veröffentlicht in:

-

Exchange-Zugriff ab 1.12.2023 nur noch aus dem Campusnetz oder per VPN möglich

von

Für Nutzerinnen und Nutzer des Exchange-Dienstes der TU Chemnitz ergibt sich ab dem 1.12. eine Änderung beim Zugriff von außerhalb des Campusnetzes. Bisher konnte auf den Dienst aus dem gesamten Internet heraus zugegriffen werden. Aus Sicherheitsgründen werden die Exchange-Server ab dem 1.12.2023 nur noch aus dem Campusnetzwerk der TU Chemnitz heraus bzw. über eine VPN-Verbindung erreichbar…

Verwendete Schlagworte:

Veröffentlicht in:

-

Zeitweise Einschränkung beim Mailversand

von

Zwischen Freitag, den 29.09.2023 gegen 18:30 Uhr und Montag, 02.10.2023 17:00 Uhr haben wir den Versand von E-Mails über den zentralen Mailbox-Server mail.tu-chemnitz.de aus dem Internet unterbunden. Der Empfang und Abruf von E-Mails war von dieser Maßnahme nicht beeinträchtigt.

Verwendete Schlagworte:

Veröffentlicht in:

-

Handlungsbedarf wegen Support-Ende der bisher eingesetzten Sophos-Antivirenlösung

von

Der Hersteller-Support für Sophos Endpoint Security and Control endet am 20. Juli 2023. Dies erfordert eine Aktualisierung (Dienstgeräte) bzw. Deinstallation (Privatgeräte) entsprechender Installationen.

Verwendete Schlagworte:

Veröffentlicht in:

-

Sicherheitsinitiative: Kerberos-Authentifizierung im Campusnetz

von

Im Rahmen der Erhöhung der IT-Sicherheit wird die Authentifizierung mittels Kerberos ab 4. April 2023 ausschließlich innerhalb des Campusnetzes unterstützt.

Verwendete Schlagworte:

Veröffentlicht in:

Schlagworte

Accessibility Android App Ausbildungspool Barrierefreiheit Campusnetz Cisco Datenbank Datenschutz Drucken E-Learning E-Mail eduroam Exchange gitlab Groupware IdM Kalender Kollaboration Kurse LaTeX Linux MFG Microsoft Mitarbeiter Mobil Monitor ONYX OPAL Postfach Security Sicherheit Software Telefon TUCAL TUCApp TUCcloud Umfrage Update Videokonferenz Voice over IP Webdienst Weiterbildung Windows wlan