Vergangene Woche waren erneut Phishing-Mails im Umlauf – also E-Mails, mit denen Kriminelle versuchen, Zugangsdaten zu ergaunern. Wir haben einmal aufgeschrieben, welche Maßnahmen in solchen Fällen im Einzelnen ergriffen werden, um potentielle Schäden einzuschränken oder ganz zu verhindern.

-

Tatort TUC: Verdächtige E-Mails

von

Veröffentlicht in:

-

Wichtige Hinweise zur Sicherheit Ihrer Passwörter

von

Ende letzter Woche haben Sicherheitsforscher eine Liste von 773 Millionen gehackten Online-Accounts bekannt gegeben. Unter den Daten haben sich auch Accounts mit Bezug zur TU Chemnitz befunden. Mit diesem Blog-Artikel möchten wir Sie über die Details und die Ihrerseits notwendigen Maßnahmen informieren. Was ist passiert? Hin und wieder kommt es vor, dass Online-Systeme wie Web-Shops, Kundenportale, […]

-

Von wegen schöne Bescherung: Einschränkungen im E-Mail-Verkehr

von

Eine gefälschte E-Mail hat Benutzer der TU Chemnitz verleitet, Ihre Zugangsdaten preiszugeben. Diese wurden von Kriminellen verwendet, um massenhaft Spam-Mails zu versenden. Über die ernsten Folgen, Ableitungen und Maßnahmen berichtet dieser Artikel.

Verwendete Schlagworte:

Veröffentlicht in:

-

Heute ist „Change Your Password Day“

von

Verwendete Schlagworte:

Veröffentlicht in:

-

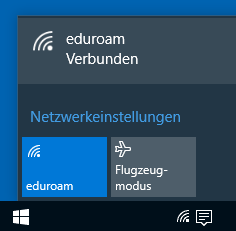

Sicheres eduroam-WLAN mit Windows 10

von

Update: Mittlerweile gibt es ein Konfigurationstool, welches die notwendigen Schritte zur korrekten WLAN-Einrichtung unter Windows übernimmt. Das Konfigurationstool steht für verschiedene Systeme bereit, die Einrichtung unter Windows ist hier detailliert beschrieben. Prinzipiell funktioniert die Einrichtung des WLAN-Netzes „eduroam“ auf einem Windows-10-Gerät problemlos innerhalb von Sekunden. Nach ein Klick auf das Netzwerk und der Eingabe Ihres […]

Veröffentlicht in:

-

App- und Gerätepasswörter jetzt auch für WLAN, SVN und WebDAV nutzbar

von

Im Rahmen der URZ-Sicherheitsinitiative wurde die Nutzungsmöglichkeit der App- und Gerätepasswörter um das WLAN eduroam sowie SVN und den Dateiaustauschdienst WebDAV erweitert. Mit App- und Gerätepasswörtern können Sie für jedes Mobilgerät ein eigenes Passwort vergeben. Dadurch haben Sie folgende Vorteile: Wenn Sie Ihr URZ-Passwort im IdM-Portal ändern, müssen Sie keine Geräteeinstellungen mehr anpassen. Wenn Sie […]

Veröffentlicht in:

-

Neu im IdM-Portal: App- und Gerätepasswörter erstellen

von

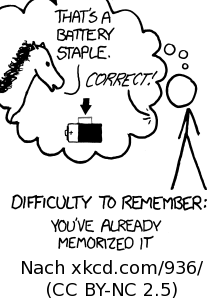

Mit Ihrem URZ-Passwort können Sie alle Dienste des URZ sowie viele weitere Dienste der Universität nutzen. Das Speichern des URZ-Passwortes in Anwendungen und Geräten wie Smartphones stellt ein erhebliches Sicherheitsrisiko dar. Daher können ab sofort für diesen Zweck separate Passwörter erzeugt werden.

Veröffentlicht in:

-

Der Passwortmanager KeePassX

von

Jeder Nutzer sollte sich bewusst sein, dass für unterschiedliche Dienste und Accounts immer jeweils ein anderes Passwort einzusetzen ist. Da neben dem privaten Bereich auch im Forschungsumfeld viele Dienste genutzt werden, ist eine geeignete Passwortverwaltung auch an den Universitäten für Mitarbeiter und Studierende interessant. Auf allen vom URZ administrierten Rechnern wird daher die Software KeePassX […]

Verwendete Schlagworte:

Veröffentlicht in:

-

Datenschutzhinweis für Tablets, Smartphones & Co.

von

Nutzen Sie auf Ihrem Android-Mobilgerät das WLAN-Netz „eduroam“? Dann haben Sie hoffentlich die Option, Passwörter und persönliche Daten in die Google-Cloud zu sichern, deaktiviert. Es wird von Google nicht zugesichert, dass die Daten verschlüsselt werden und der Zugriff für Dritte effektiv verhindert wird. Deshalb verstoßen Sie mit dem Aktivieren dieses Verfahrens gegen die Benutzungsordnung des […]

Veröffentlicht in:

-

Neue Passwortrichtlinie

von

Mit der Einführung des neuen Identitätsmanagement-Systems im Herbst 2013 wurde auch eine strengere Richtlinie für Passwörter definiert. Das URZ-Passwort musste seitdem mindestens acht Zeichen lang sein und aus Großbuchstaben, Kleinbuchstaben, Ziffern und Sonderzeichen bestehen. Möglicherweise ist diese strenge Festlegung für viele Nutzer ein Grund, ihr bestehendes Passwort nicht zu ändern, was insbesondere nach der Heartbleed-Lücke […]

Veröffentlicht in:

Schlagworte

Accessibility Android App Ausbildungspool Barrierefreiheit Campusnetz Cisco Datenbank Datenschutz Drucken E-Learning E-Mail eduroam Exchange gitlab Groupware IdM Kalender Kollaboration Kurse LaTeX Linux MFG Microsoft Mitarbeiter Mobil Monitor ONYX OPAL Postfach Security Sicherheit Software Telefon TUCAL TUCApp TUCcloud Umfrage Update Videokonferenz Voice over IP Webdienst Weiterbildung Windows wlan