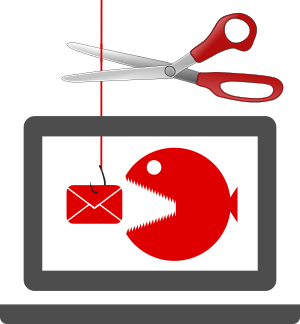

Betrügereien über E-Mail sind leider keine Seltenheit. Wir zeigen eine neue Masche und gehen der Frage nach, warum diese Art von Trickserei offenbar erfolgsversprechend ist.

-

Tatort TUC: Verdächtige E-Mails

von

Vergangene Woche waren erneut Phishing-Mails im Umlauf – also E-Mails, mit denen Kriminelle versuchen, Zugangsdaten zu ergaunern. Wir haben einmal aufgeschrieben, welche Maßnahmen in solchen Fällen im Einzelnen ergriffen werden, um potentielle Schäden einzuschränken oder ganz zu verhindern.

Veröffentlicht in:

-

Jetzt NEU: Sophos Home

von

Die Firma Sophos stellt ab sofort ihre Security-Software nach Unternehmensstandards kostenfrei auch für private PCs und Macs bereit.

Verwendete Schlagworte:

Veröffentlicht in:

-

Aktuell: Erpressungstrojaner im Umlauf

von

Das URZ warnt vor dem Goldeneye genannten Erpressungstrojaner, der als Bewerbung getarnt in einem Anhang verschickt wird. Bitte öffnen Sie keine Anhänge unbekannter Absender, informieren Sie sich über die Details.

Veröffentlicht in:

-

Sicherheitshinweis – E-Mails mit Links zu Schadsoftware (Petya)

von

Derzeit wird über E-Mails zunehmend Schadsoftware verbreitet. Während in der Vergangenheit die Schadsoftware nur als Anlage an die E-Mails angehängt wurde, werden seit jüngster Zeit auch E-Mails verwendet, die nur noch Links zu in Download-Portalen abgelegter Schadsoftware enthalten. Virenscanner erkennen aktuellen Schadcode häufig nicht. Aktuelle E-Mails zur Verteilung der Schadsoftware „Petya“ geben unter anderem vor, […]

Verwendete Schlagworte:

Veröffentlicht in:

-

Erhöhung der Sicherheit im elektronischen Mailverkehr

von

Um die Sicherheit unserer Nutzer im Kontext des elektronischen Mailverkehrs zu erhöhen, werden auf den E-Mailservern zukünfig alle E-Mails hinsichtlich ihrer Anhänge geprüft. Ausführbare Mail-Anhänge (.exe, .com, .bat, .msi, …) werden automatisch abgewiesen. Der Absender erhält eine entsprechende Benachrichtigung über die abgewiesenen Inhalte – die Mail wird in diesem Fall nicht zugestellt. Geprüft werden sowohl […]

Verwendete Schlagworte:

Veröffentlicht in:

-

App- und Gerätepasswörter jetzt auch für WLAN, SVN und WebDAV nutzbar

von

Im Rahmen der URZ-Sicherheitsinitiative wurde die Nutzungsmöglichkeit der App- und Gerätepasswörter um das WLAN eduroam sowie SVN und den Dateiaustauschdienst WebDAV erweitert. Mit App- und Gerätepasswörtern können Sie für jedes Mobilgerät ein eigenes Passwort vergeben. Dadurch haben Sie folgende Vorteile: Wenn Sie Ihr URZ-Passwort im IdM-Portal ändern, müssen Sie keine Geräteeinstellungen mehr anpassen. Wenn Sie […]

Veröffentlicht in:

-

Meetings via Internet? Aber sicher!

von

Wer an größeren Projekten mitarbeitet, im wissenschaftlichen Austausch mit anderen Einrichtungen ist oder von zu Hause aus mit dem Kollegen etwas besprechen möchte, kennt die Frage: Was nutze ich zur Kommunikation, um nicht häufig reisen zu müssen? Möglichkeiten gibt es viele, angefangen bei E-Mail (Text), Telefon (nur Sprache), Webkonferenzen bis zu Videokonferenzen (beides Sprache/Bild/Text) u. v. […]

Verwendete Schlagworte:

Veröffentlicht in:

-

Vorsicht bei der Nutzung von Mail-Apps auf Mobiltelefonen

von

Neben der Outlook-App für iOS und Android, über die wir bereits im Februar schrieben, warnen wir auch vor der Nutzung von CloudMagic. Achten Sie auf Ihre persönlichen Zugangsdaten, prüfen Sie die Datenschutzbestimmungen der Dienstleister.

Verwendete Schlagworte:

Veröffentlicht in:

-

Wichtige Sicherheitshinweise zur Outlook-App für iOS und Android

von

Seit vergangener Woche wirbt Microsoft mit der Outlook-App für iPhone, iPad und Android. Hierbei handelt es sich lediglich um eine umbenannte Version der von der Firma Acompli vertriebenen Acompli-Email-App. Wie durch Fachmedien schnell bekannt wurde, gibt diese App die persönlichen Zugangsdaten an den Hersteller der App weiter. Aus diesem Grund können wir zur Aufrechterhaltung der […]

Veröffentlicht in:

Schlagworte

Accessibility Android App Ausbildungspool Barrierefreiheit Campusnetz Cisco Datenbank Datenschutz Drucken E-Learning E-Mail eduroam Exchange gitlab Groupware IdM Kalender Kollaboration Kurse LaTeX Linux MFG Microsoft Mitarbeiter Mobil Monitor ONYX OPAL Postfach Security Sicherheit Software Telefon TUCAL TUCApp TUCcloud Umfrage Update Videokonferenz Voice over IP Webdienst Weiterbildung Windows wlan